TECHNOLOGY LAB / TIETOTEKNIIKKA

USB-kaapeli, vakooja: Inside NSA: n luettelo valvonnan taikaa

Uusimman erän asiakirjoja vuotanut osoittaa NSA: n valta pwn.

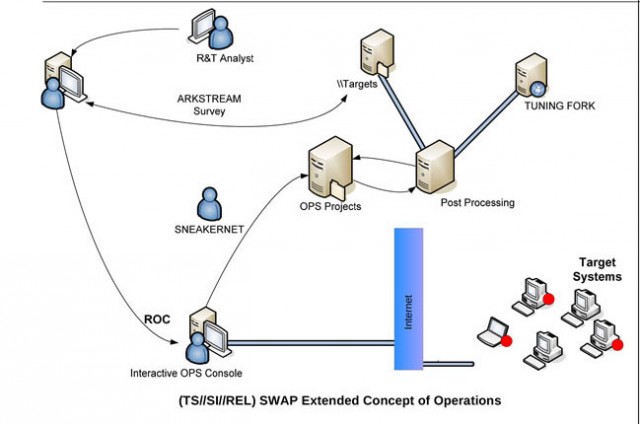

Kaavio NSA BIOS-hyökkäyksessä, tuonut sinulle sneakernet.

National Security Agency hienostunut hakkerointi toiminnot eivät kuulu lainkaan käyttää ohjelmistojen haavoittuvuuksia päästä kohdennettuja järjestelmiä.Virasto on luettelo työkaluja, jotka tekisivät James Bondin Q mustasukkainen, joka tarjoaa NSA analyytikot pääsyn vain noin joka mahdollinen lähde tietoa tavoite.

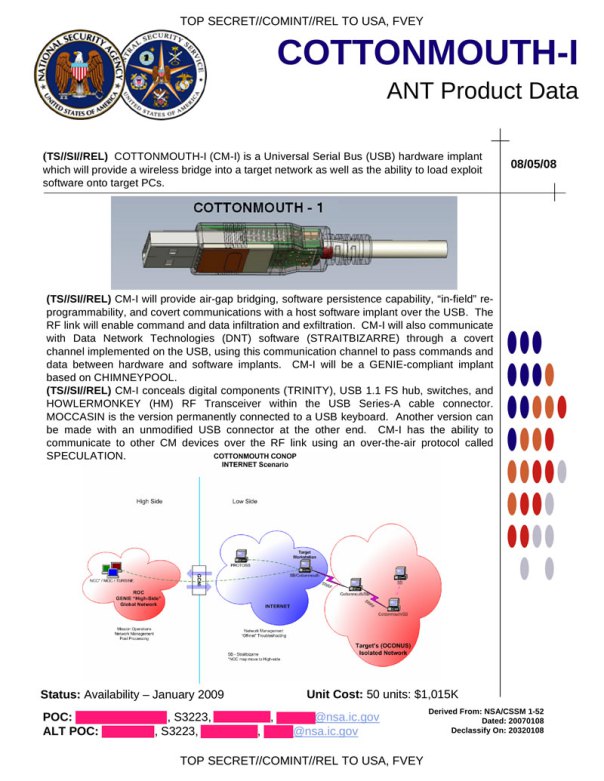

Joissakin tapauksissa NSA on muokattu firmware tietokoneiden ja verkkolaitteita-lukien järjestelmät toimitetaan Cisco, Dell, Hewlett-Packard, Huawei ja Juniper Networks-antamaan operaattoreille sekä korvia että silmiä sisällä toimistot virasto on suunnattu.Toisissa NSA on muotoiltu custom BIOS heikkoudet, joita voi selvitä jopa uudelleenasennuksen käyttöjärjestelmiä. Ja vielä toiset, NSA on rakennettu ja sijoitettu oma USB-kaapelia kohdesijainnit-täydellinen vakooja laitteet ja radiolähetin pakattu sisällä.

Asiakirjojen luovuttamista, joita Der Spiegel paljastaa outo kokoelma valvontavälinesovellus vuodelta 2007 ja 2008, joka antoi NSA valtuudet kerätä kaikenlaisia tietoja pitkiä aikoja ilman havaitsemiseen.Työkaluja, jotka vaihtelevat takaovia asennettu tietokoneeseen verkon firmware ja ohjelmisto passiivisesti powered vikoja asennettujen laitteiden, antaa NSA jatkuva kyky seurata joitakin tavoitteita ilman suurta riskiä havaitsemista. Vaikka järjestelmät kohteena joidenkin "tuotteiden" mainittu asiakirjat ovat yli viisi vuotta vanhoja ja ovat todennäköisesti on korvattu joissakin tapauksissa, menetelmiä ja teknologioita, joita kaikki hyödyntävät tuotteet voisi helposti yhä olla käytössä jossain muodossa Meneillään olevissa NSA valvontaoperaatioissa.

Erikoislähetys

Ei ole viitteitä siitä asiakirjoja, jotka valmistajat ollut mitään merkitystä kehittämistä tai toimittamista takaovia (jotain, että valmistajat ovat nyt äänekkäästi kertovat asiakkailleen, liian). Asiakirjoja, jotka näyttävät olevan sivuja luettelo voimavaroilla NSA: n ANT divisioonan NSA: n Räätälöidyt Access Operations (TAO) jako, osoittavat, että monet työkaluja tarjolla ovat tavallisia Windows hyödyntää suunniteltu käyttämään osia käyttöjärjestelmän to "soittaa kotiin" ja NSA tietoja, kuten useimmat haittaohjelmat, nämä paketit voidaan pudottaa paikalleen etänä ja ovat luultavasti vähiten kiinnostavin uusia paljastuksia.

Laitteisto-ja firmware-pohjainen takaportteja, sen sijaan vaatia kätten Varsinaisesta tavoitteesta järjestelmiä. Joissakin tapauksissa, NSA: n toimijat asentaa takaoven laitteisto-ja firmware suoraan järjestelmien "kielto" - järjestelmät siirretään aikana merenkulusta "load asemia", jossa valvonta osat on asennettu. (Tämä sieppaaminen on ehkä toteutunut yhteistyötä laivayhtiöiden tai muiden valtion virastojen, tiedot prosessin pysyvät hämärää.) Muissa tapauksissa NSA käyttää sisäpiiriläinen USB-laitetta tai etäkäyttötyökalut käyttöön muilla keinoin päästä tietojärjestelmiin, jolloin NSA "reflash" alhaisen tason BIOS firmware.

Joko niin, muuntamiseen järjestelmien firmware tai laitteisto antaa NSA kyky asentaa takaportteja, joka voi selviytyä yhteensä käyttöjärjestelmä pyyhkiä ja uudelleen asennus. Yksi BIOS hyökkäys, nimeltään VAIHTO, on kehittänyt NSA hyökätä useita eri tietokoneiden ja käyttöjärjestelmien kuormittamalla seurannan ja valvonnan ohjelmisto käynnistettäessä. VAIHTO käyttää Host Protected Area tietokoneen kovalevy tallentaa hyötykuorman ja asentaa sen ennen kuin käyttöjärjestelmä käynnistyy.

Erikoistuneempia BIOS iskut oli kehitetty hyödyntämään emolevyn perustuva System Management-tila (SMM) ominaisuuksia Dell ja Hewlett-Packard palvelimia. Dell PowerEdge-palvelimet kohdistuivat kanssa implantin nimeltään DEITYBOUNCE, kun taas HP ProLiant 360DL G5 palvelinta kohdistettuja yksi nimeltään IRONCHEF. Molemmat saa NSA toimijat saada kauko-ohjauksen järjestelmien SMM-tilassa-antavat viraston firmware-tason valvonnan tartunnan saaneesta palvelimet ja kykyä tehdä asioita, kuten run "rootkit" palvelimen käyttöjärjestelmä.

ANT "tuote" listalle IRONCHEF, BIOS hyökkäys HP: n palvelimia, joka esittää esimerkkiä hyökkäyksen tilanteessa, jossa kauko-toimijat käyttävät peitellyn langatonta verkkoa hallita palvelimia.

Verkkolaitteita on myös tavoite NSA: n BIOS-hyökkäyksiä. Esimerkiksi yksi kokoelma BIOS hakata kutsutaan "MONTANA" perhe (SCHOOLMONTANA, SIERRAMONTANA, ja STUCCOMONTANA), on suunniteltu kohdistamaan Juniper Networks reitittimet käyttävät JunOS käyttöjärjestelmä-FreeBSD johdannainen. Kerran asennettu, hakata BIOS oikeasti muuttaa käyttöjärjestelmän ytimen muistiin, kun reititin on käynnistynyt, antaa NSA kauko toimintakeskus täyden johtamisesta ja valvonnasta reitittimen ja mahdollistaa valittujen verkkoliikenteen lähetetään takaisin toimintakeskus yli ulkoinen verkkoyhteys. Jopa fyysisesti korvaa muistikortti reitittimen saappaat eivät hankkiudu eroon tästä takaovesta.

Juniper reitittimet eivät olleet ainoat tavoitteet tämänkaltaisissa BIOS "implantit" joko-palomuurien ja reitittimien Cisco ja Huawei olivat myös 2007-valikossa firmware ja ohjelmisto hyödyntää. Kuten reititin hyödyntää edes edellytä kuuntelu laitteisto, mutta voisi monissa tapauksissa etänä asentaa tapa toisen hakata.

Järjestelmissä, joissa BIOS hakata on epäkäytännöllistä, NSA on muita työkaluja asentaa pysyviä takaoven. Yksi, jota kutsutaan Ginsu, käyttää PCI-väylän laite on asennettu tietokoneeseen.Implantti kutsutaan BULLDOZER luo varkain langaton silta, joka tarjoaa radio-pohjainen kauko-ohjauksen takaovi TAO toimijoille. Jos rootkit-järjestelmän (nimeltään KONGUR) poistetaan järjestelmän uudelleen asennus, Ginsu takaoven voi uudelleen asentaa ohjelmiston seuraavan käynnistyksen.

Suuremmaksi / Ginsu sallii NSA paloitella ja tietokoneiden kovalevyt ja hallita niitä etänä peitellyn radioyhteyttä.

Tavoittaa ja koskettaa jotakuta

Istutettu langaton laite on NSA: n go-to tapa käsitellä "ilma-aukkoja sisältävä" verkot-verkot, joilla ei ole Internet-yhteyttä turvallisuussyistä. On olemassa useita muita ihonalaista laitteita, jotka NSA on sen TAO arsenaali, kuten USB-ja Ethernet-implantit, jotka voivat lähettää lyhyen kantaman radiosignaaleja ja vankempi istutetaan laitteisto pidempään kantaman lähetyksiä. Nämä radio linkit luovat varjon Internet, jonka avulla NSA siirtää tietoja ulos vastustajan verkkoon ja osaksi senkuohunnan ja X-KEYSCORE keräysjärjestelmä .

Cottonmouth sarja implantit ovat USB-laitteita, jotka tarjoavat peitellyn langaton silta kohdeverkon. Ne voidaan integroida mihin tahansa USB-liitin, joten tarkista hiirellä.

Verkkoja että NSA ei voi saada fyysisesti, siellä yöpöytä, itsenäinen Wi-Fi hakkerointi järjestelmä, joka voi murtautua verkkoihin jopa kahdeksan mailin päässä, parhaissa mahdollisissa olosuhteissa.Yöpöytä kaappaa kohdeverkko ja käyttää paketin injektio hyökkäyksiä asentaa hyödyntää kohde-verkon tietokoneiden välillä. Yhdistettynä Windows hyödyntävät nimeltään SOMBERKNAVE, joka käyttää tietokoneen Wi-Fi-sovitin "soittaa kotiin" tietoja, sitä voitaisiin käyttää tietojen keräämiseksi kohdetietokoneisiin vaikka he eivät tarkoituksellisesti kytketty verkkoon.

Suuremmaksi / Mukaan ANT-luettelo, yöpöytä Wi-Fi hyödyntää järjestelmän hyökkäys on "ei havaita käyttäjä."

B ut miksi pysähtyä verkon tiedot? NSA käyttää myös joitakin melko eksoottisia työkaluja napata tietokoneen video, näppäimistön lyönnit ja jopa ääntä sisältä vaikeampaa-to-paikoissa käyttäen passiivisia elektronisia laitteita, jotka ovat todella powered by tutka . Nämä laitteet, perimät erityisesti viritetty jatkuvan aallon radiosignaali lähetetään kannettava tutkayksikön (toimii niin vähän kuin 2W jopa peräti 1 kW teho 1-2GHz alue), lähettää takaisin datavirta heijastunut signaali , jolloin NSA: n toimijat virittää ja katsoa mitä tapahtuu tietokoneen näytöllä tai jopa kuunnella mitä sanotaan huoneessa, koska ne maalata kohdistaa radiotaajuista energiaa sekä antaa suhteellisen karkea sijainnin laitteita rakennuksen tarkoitetaan seuranta tai kohdistaminen.

Hakkerointi älypuhelimet

2007 NSA toive kirja analyytikoille sisältää myös useita ohjelmistotyökaluja, joiden avulla tietoja voidaan varastettu erilaisia älypuhelimia ja tyhmä matkapuhelimet. One-ohjelmiston hakata, nimeltään DROPOUTJEEP, on ohjelmisto implantti Apple iOS laitteita, jonka avulla NSA kauko-ohjata ja valvoa lähes kaikki ominaisuudet iPhone, mukaan lukien maantieteellisen paikannuksen, tekstiviestejä, ja mikrofonin ja kameran. (Tutkija ja kehittäjä Jake Appelbaum, joka auttoi kirjoittaaSpiegel artikkeli paljastaa asiakirjoja, sanoi erikseen tällä viikolla, että NSA väittää DROPOUTJEEP laitokset ovat aina onnistuneita .) Toinen paketti, jota kutsutaan TOTEGHOSTLY, tekee saman puhelimet perustuvat Windows Mobile sulautetun käyttöjärjestelmän järjestelmä.

Sekä DROPOUTJEEP ja TOTEGHOSTLY tiedotteet mainittu 2007 tuoteluettelon tarvitaan "lähellä pääsyä menetelmiä" Asennukseen toisin sanoen ihminen saada läheltä ja henkilökohtaista kanssa puhelimen asenna se. "Etäasennusta kapasiteetti jatketaan tulevan julkaisu," asiakirjassa todetaan.Mutta toinen työkalu eli MONKEYCALENDAR, saa NSA etänä asentaa paikkaan-seuranta-ohjelmiston päälle tahansa GSM-puhelimessa tapa ohjelmiston implantin SIM-kortteja.

Mutta nämä eivät ole ainoa tapa NSA voi saada matkapuhelin tiedot. Myös konstit ovat useita langattoman valvontalaitteita sekä "verkkojen laatikkoon" ja muut pyydykset, jotka voivat aiheuttaa solu tornit ja verkostoja-kuuntelua laitteiden astuessaan alueen ja tarttumalla äänensä, data, ja tekstiviesteistä. "Tripwire" ohjelma nimeltä CANDYGRAM voi lähettää hälytyksiä, kun matkapuhelin osuu tietyn solu torni.

Vanhoja temppuja, uusia temppuja

On tärkeää huomata, että sankaritekoja asiakirjat ovat pitkälti yli viisi vuotta vanhoja, joten ne eivät välttämättä anna täydellistä kuvaa siitä, mitä NSA pystyy tänään. Tämä ei tarkoita, että nämä tekniikat eivät ole enää kierrossa antama itsepäisyys Windows XP, monet hyödyntää kehitetty vanhemmille Windows-alustoille voi olla vuotta jäljellä niitä, ja jotkut vastustajat NSA yrittää seurata don ' t on Fortune 500-laitteet virkistystaajuutta.

Usein puolustusta, minkä NSA tekee sen konstit on, että monin tavoin se ei eroa siitä, mitä muut maat (kuten Kiinasta, Venäjältä ja Ranska) yrittää tehdä Yhdysvalloissa ja muissa maissa kautta tiedusteluorganisaatioilta. Näistä asiakirjoista käy ilmi keskeinen keino NSA on eri-valtavat tekniset resurssit ja kyky olennaisesti laittaa itsensä toimitusketjun teknologian virtaavan muualla maailmassa. Yhdysvaltain viranomaiset ovat pitkään epäilleet Kiina tehdä sama asia laitteisto yritykset, kuten Huawei ja ZTE, mutta nämä asiakirjat lähinnä täsmentää, että "kielto" on osa Yhdysvaltain älykkyys strategia, too.

Altistuminen tekniikoita ja ominaisuuksia NSA luo uuden ongelman virasto, koska se tarjoaa niille vaikeasti get-järjestöille TAO luotiin mennä sen jälkeen kanssa käsityksen siitä, miten NSA on kohdennettu ja kohdistaa ne . Se luo myös ongelmia yrityksille kuten Cisco ja Juniper, jotka nyt kohtaavat samanlaista valvontaa Yhdysvaltojen ja muiden laittaa Huawei alle sen yhteydet Kiinan armeijan. Vaikka Dell, HP, Cisco ja Juniper ei ollut käsi luoda takaovia tuotteilleen, asiakirjat epäilemättä käyttää heitä vastaan seuraavalla kerralla he yrittävät myydä laitteita ulkomaisen hallituksen.

Ei kommentteja:

Lähetä kommentti